打开文本图片集

摘要:在计算机技术飞速发展的同时,用户信息安全也越来越受到重视。在病毒、木马程序、黑客等计算机不安全因素的威胁下,开发一种有效的用户信息安全防护方法显得尤为重要。该文从用户信息安全防护的目标以及基本原则入手,介绍各个层面的计算机用户信息安全防护方法,并提出一种基于软件完整性度量的用户信息安全防护方法,实现对用户保密信息的安全防护。该方法具有一定的参考价值。

关键词:信息安全;保密信息;安全防护

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2016)08-0047-02

当前,计算机技术飞速发展,凭借自身的优势影响着人们的各个方面。然而,计算机技术在带来信息高度共享的同时,也带来了一定的安全问题。计算机储存有用户的大量信息,其中包含大量的机密文件和私密信息,这部分信息若被泄露,将为用户带来很大的安全问题。而当前,木马病毒、黑客技术等也在逐渐发展,对计算机信息安全构成极大的威胁。因此,探究有效的用户信息安全防护方法对于计算机技术的更深入发展具有重要意义。

本文提出了一种基于软件完整性度量的用户信息安全防护方法,为计算机信息安全提供一种新思路。

1 用户信息安全概述

1.1 信息安全的定义

所谓信息安全,指的是计算机系统中各硬件设备、软件以及用户数据能够保证安全性,不会受到外界恶意或者偶然的影响而发生破坏,可以保证用户计算机系统的正常、稳定运行。

1.2 保护目标

用户信息安全的目标包括四个方面,包括私密性、完整性、可用性以及可控制性。以下将从四个方面入手进行详细阐述。

1) 私密性

私密性指的是在未经授权的情况下他人无法获取用户信息。私密性是信息安全的固有属性,也是信息安全技术研究中的一个重要内容。

2) 完整性

完整性指的是保证用户信息不会因未授权的行为而被修改。其目的在于维持用户信息的初始状态,保证信息的正确性。若用户信息受到未授权用户的删除、插入或者篡改,则信息的将失去其价值。因此必须保证用户信息的完整性。

3) 可用性

可用性指的是在用户需要获取信息时能够保证获取信息的使用权。在当前云计算的环境下,信息安全保护有了更深层次的含义,可用性是其中一个重要方面。

4) 可控制性

可控制性指的是可以采取一定的手段和管理方法,对用户信息进行监管,保证其得到合理使用。

综上,私密性、完整性以及可用性关注的是对未经授权的用户的控制,而可控制性关注的是对可能涉及的未经授权的人员对信息操作的控制管理。以上四个方面是信息安全管理的主要目标。此外,还有用户信息的可恢复性等,保证用户信息在受到破坏后能够恢复,并保证信息不丢失。

1.3 基本原则

为完成用户信息安全的目标,必须采用一定的技术手段来实现,同时也必须遵守一定的原则,以达到理想的信息安全保护效果。其中,最主要的三个基本原则包括最小化原则、权限分配原则、安全隔离原则。

1) 最小化原则

最小化原则指的是对用户信息的管理权限限制在一定的范围内。在满足管理相关法律法规的前提下,对用户信息获得的最小范围的权限称为最小化。最小化原则目的在于对用户信息的管理和访问权限作出一定限制。

2) 权限分配限制原则

为使信息管理者能够和信息使用者之间形成一定的相互制约和监督的关系,必须对用户的信息操作权限作出一定的限制,使两者能够共同承担信息安全的责任。若已经得到授权的用户获取太多的权限,则信息的绝对控制权将会受到很大威胁,且过渡的操作权限会导致信息的滥用,造成很大的安全隐患。因此在实际执行中必须遵照权限分配限制原则。

3) 安全隔离原则

在信息安全管理中,常用的手段包括用户信息的隔离和保护。控制的前提是实现信息的隔离,其中包括信息与外部环境的隔离以及用户信息内部多个信息之间的隔离。遵循安全隔离原则,有利于对信息实现可控制的授权访问和管理。

除了以上三条基本原则外,在实践中还有整体性保护原则、分类分级原则等。

2 现有的信息安全保护方案

2.1 操作系统安全保护

操作系统安全,是对计算机内部操作系统的安全保障。目前windows系统得到广泛使用,以该系统为例介绍其安全保护技术。

1) 限制登录权限

在计算机系统里面,用户信息的绝对安全是完全阻止外部人员接触到用户信息数据。在windows中,用户可以设置访问权限功能,只有得到授权或者经过安全检测的用户才有权限去访问内部资源。同时可以为不同用户设置不同的访问权限。

2) 设置安全密钥

Windows系统中可以设置密码功能,只有输入正确的密码才能进入计算机进行访问。

3) 软件防火墙技术

软件防火墙功能随着技术的发展已经越来越高级。从一开始的只能分析端口、病毒来源,到现在可以拦截恶意软件、恶意IP访问,软件防火墙可以对计算机实现大范围的防护和监控。

4) 浏览器安全技术

浏览器为用户提供丰富的网上资源,同时也伴随着受到木马病毒等威胁。Windows自带的IE浏览器具有多个级别的权限设置,能够一定程度降低计算机信息受到入侵的威胁,同时还带有新的共享机制、恢复机制等,更大程度保证计算机安全。

3 基于软件完整性度量的用户信息安全防护方法

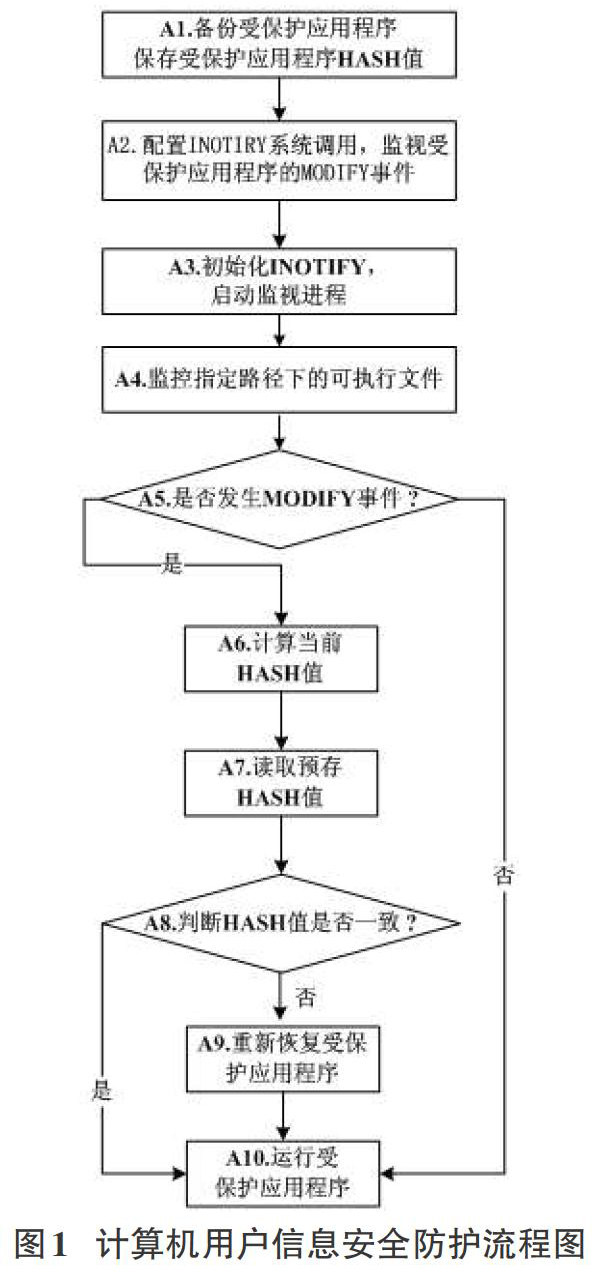

根据用户信息安全保护的原则,提出一种基于软件完整性度量的用户信息安全防护方法。其流程框图如图1所示。

本方法包含以下步骤:

A1.首先备份并且存储应用程序同时隐藏分区,同时我们记录下其相应的HASH值;

A2.配置INOTIY系统调用,将INOTIFY系统调用配置为监视指定路径下受保护应用程序的MODIFY事件;

A3.初始化INOTIFY系统调用,并启动监视进程;

A4.对指定路径下,该受保护的应用程序的MODIFY事件进行实时监控;

A5.判断是否发生MODIFY事件,如果发生则转A6,否则转A10;

A6.计算触发MODIFY事件的受保护应用程序的HASH值;

A7.读取受保护应用程序预先保存的HASH值;

A8.判断重新计算的HASH值与预先保存的HASH值是否一致;如果一致,则转到A10,否则转A9;

A9.利用隐藏分区中备份的受保护应用程序重新恢复受保护应用程序;

A10.运行受保护应用程序。

本算法实现的保护是对应用程序进行备份并记录HASH值,并在运行前对其完整性进行度量,使应用程序在完整的情况下才得以运行,从而保证程序的正确工作,保护用户信息安全。

4 结语

随着计算机技术的飞速发展,人们工作生活的方方面面已经和计算机技术有着千丝万缕的联系。同时,计算机技术带来的用户信息安全问题也逐渐受到重视。开发一种高效、便捷、安全的信息防护算法变得尤为重要。一方面,安全防护方法必须遵照计算机安全的基本原则,另一方面,算法要以私密性、完整性、可用性和可控制性为目标,确保用户信息安全。本文提出的基于软件完整性度量的用户信息安全防护方法,为计算机用户信息安全提供一种新思路,具有广泛的发展前景。

参考文献:

[1] 王升保. 信息安全等级保护体系研究及应用[D]. 合肥工业大学,2009.

[2] 孟晓峰. 基于计算机信息安全技术及防护的分析[J]. 电脑知识与技术,2014(27):6310-6311.

[3] 高文涛. 国内外信息安全管理体系研究[J]. 计算机安全,2008(12):95-97.

[4] 王海军. 网络信息安全管理体系研究[J]. 信息网络安全,2008(03):47-48.